Bei Activeas@.exe handelt es sich um eine neue Trojaner-Infektion, bei der es sich speziell um eine Coin Miner-Anwendung handelt, die von Cyber Crime Master-Köpfen für illegale Absichten entwickelt und verbreitet wird. Coin Miner sind mittlerweile als drastische Computerbedrohung sehr beliebt, bei der Systemressourcen verwendet werden, um Kryptowährungswerte für die Autoren abzurufen. Infolgedessen wird von den Opfern erwartet, dass sie während der gesamten PC-Nutzungssitzungen ernsthafte Probleme haben. Um mehr über Activeas@.exe Coin Miner zu erfahren, empfehlen wir Ihnen, diesen Artikel vollständig zu lesen.

Basierend auf den Studien der Forscher über Activeas@.exe müssen sie sagen, dass dieser Coin Miner in der Lage ist, verschiedene digitale Währungsvarianten abzubauen, darunter Monero, Bitcoin, Darkcoin und so weiter. Nach erfolgreicher Installation auf Zielcomputern ändert oder modifiziert die Malware verschiedene interne Einstellungen oder Optionen auf dem Computer, damit sie jedes Mal nach dem Systemstart gestartet wird. So kann die Malware problemlos mehr als 70 Prozent der Systemressourcen wie CPU oder GPU für ihre illegalen Aufgaben verwenden. Es kann sogar zu Problemen oder Problemen im Laufe des Tages führen, insbesondere wenn Sie Ihre eigenen installierten Anwendungen oder Spiele verwenden.

Da Activeas@.exe eine große Menge an Systemressourcen verwendet, werden häufig installierte Anwendungen und Spiele angezeigt, die den ganzen Tag über stottern oder stottern. Infolgedessen kann es vorkommen, dass eine Reihe bösartiger Fehlermeldungen in Bezug auf die Beschädigung von Dateien, Programmen und sogar BSOD-Fehlern manchmal auf dem Bildschirm angezeigt werden. Darüber hinaus kann Activeas@.exe ein harter Aufwand sein, der für das Erstellen von Sicherheitslücken oder Hintertüren auf Computern bekannt ist. Aufgrund dieser Sicherheitsanfälligkeiten können die Hacker problemlos remote auf den Computer zugreifen und Ihre vertraulichen Daten stehlen. Um solche Merkmale fernzuhalten, empfehlen wir Ihnen dringend, die Richtlinien in diesem Artikel zu befolgen, um Activeas@.exe vollständig zu identifizieren und zu entfernen.

Bedrohungsspezifikationen

Name: Activeas@.exe

Typ: Trojaner, Coin Miner, Spyware

Erkannt als: Trojaner: Win32 / CoinMiner

Beschreibung: Activeas@.exe soll eine äußerst bösartige Computerinfektion sein, bei der installierte Computerressourcen verwendet werden, um für die Autoren Gewinne in digitaler Währung zu erzielen.

Verteilung: Software-Bündelung, aufdringliche Werbung oder Popups, Weiterleitung bösartiger Websites, Freeware-Installationspakete und vieles mehr.

Entfernung: Um einige effektive Richtlinien oder Methoden zum Löschen von Activeas@.exe zu erlernen, empfehlen wir Ihnen, die unten beschriebenen Abschnitte durchzulesen.

Sonderangebot (für Windows)

Activeas@.exe kann sich selbst neu installieren, wenn die zugehörigen Dateien irgendwie auf dem System verbleiben. Wir empfehlen Benutzern, Spyhunter zu testen, um ihr System vollständig auf alle schädlichen Dateien zu überprüfen und zu bereinigen.

Lesen Sie unbedingt die EULA, die Kriterien für die Bedrohungsbewertung und die Datenschutzbestimmungen von SpyHunter. Spyhunter überprüft mit der kostenlosen Testversion, ob auf Ihrem Computer Malware vorhanden ist. Wenn eine Bedrohung festgestellt wird, dauert die Entfernung 48 Stunden. Wenn Sie Activeas@.exe sofort entfernen müssen, müssen Sie eine lizenzierte Version dieser Software erwerben.

Wie bereits erwähnt, verfügen Cyberkriminelle über das Fachwissen, um einige der vom Windows-Systemprozess angebotenen Dienste als Sicherheitslücken zu nutzen. Sie ahmen normalerweise einen legitimen Systemprozess mit dem Namen des Trojaners oder der Malware nach. Sie erstellen den Prozess eines Trojaners genauso wie einen legitimen Systemprozess. In einigen Fällen unterscheiden sie sich jedoch leicht von legitimen Prozessen. Einige Fälle können äußerst schwer zu unterscheiden sein.

Wenn Sie die Windows-Prozesskategorie im Task-Manager untersuchen, werden Sie den legitimen Systemprozess leicht bemerken. Wenn Sie jedoch feststellen, dass doppelte Dateien verarbeitet werden, muss es sich um eine Malware handeln. Diese Art von Trojanern oder Malware fördert kontinuierlich Bitcoin oder andere Kryptowährungen, und dies ist ein sehr ressourcenintensiver Prozess. Die Gesamtgeschwindigkeit und Leistung des PCs wird extrem langsam und träge. Für eine Tiefenabfrage können Sie mit der rechten Maustaste auf den zweifelhaften Prozess klicken und die Option für den Dateispeicherort auswählen, um das zugehörige Programm anzuzeigen. Wenn die Datei im Windows / System32-Ordner gespeichert ist, ist sie in der Regel legitim.

Wenn der Prozess jedoch in den Prozessen des Benutzers gespeichert ist oder “Öffnen der Datei” für den Prozess zu zufälligen Verzeichnissen führt, ist dies zweifelhaft. Sie sollten Ihren Arbeitsplatz sofort mit einem leistungsstarken Anti-Malware-Tool scannen. Denken Sie daran, dass das manuelle Entfernen schädlicher Prozesse im Zusammenhang mit Trojanern oder verdächtigen Dateien aufgrund des tiefen Eindringens und der Integration in das Betriebssystem sehr schwierig ist.

So entfernen Sie Activeas@.exe

Das erste, was Sie tun sollten, ist, Ihren Arbeitsplatz mit einem leistungsstarken Anti-Malware-Tool zu scannen. Dies ist sehr hilfreich. Wenn Sie jedoch eine Sicherungskopie Ihrer wichtigen Daten an einem externen, sauberen Ort wie einer Festplatte oder einem USB-Stick usw. haben, funktioniert die Formatierung der infizierten Festplatte des PCs möglicherweise auch für Sie. Denken Sie daran, dass das Formatieren der Festplatte möglicherweise für einen PC funktioniert. Wenn der infizierte PC jedoch mit einem Netzwerk von PCs verbunden ist, ist dieser Schritt vergeblich.

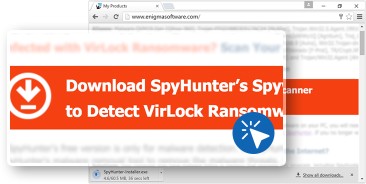

Klicken Sie auf die Schaltfläche “Herunterladen“, um das Anti-Malware-Tool “SpyHunter” zum Reinigen Ihrer Workstation zu verwenden.

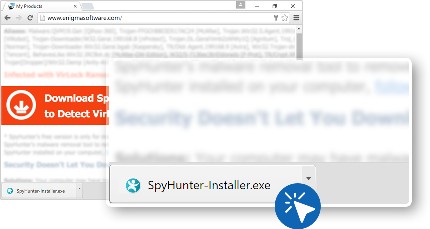

- Wenn Sie auf den Download-Button klicken, wird die Datei mit dem Namen “Spyhunter-Intaller.exe” heruntergeladen.

- Wählen Sie im Dialogfeld “Downloads” “SpyHunter Installer.exe” und öffnen Sie die Datei.

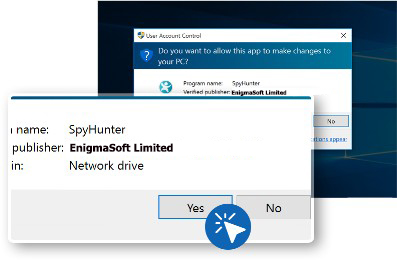

- Wählen Sie im Dialogfeld “Benutzerkontensteuerung” die Option “Ja”.

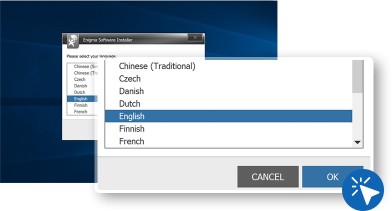

- Wählen Sie die gewünschte Sprache aus und klicken Sie auf „OK“, um den nächsten Schritt zu erhalten

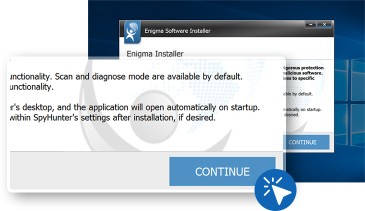

- Um die Installation durchzuführen, klicken Sie auf „Weiter“.

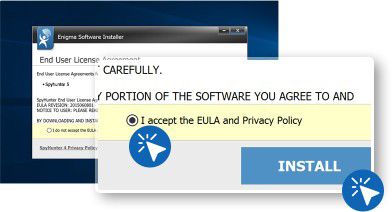

- Akzeptieren Sie die Datenschutzrichtlinie und die Endbenutzervereinbarung.

- Öffnen Sie “SpyHunter”, indem Sie das entsprechende Symbol auf dem Desktop suchen oder im Windows-Menü “Start” suchen.

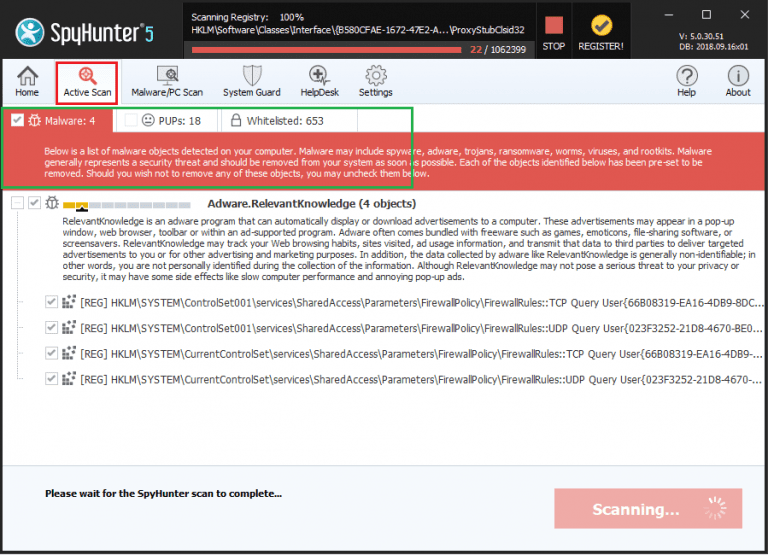

Der nächste Schritt ist die Verwendung von “SpyHunter” zum Scannen von PCs und zum Entfernen von Malware.

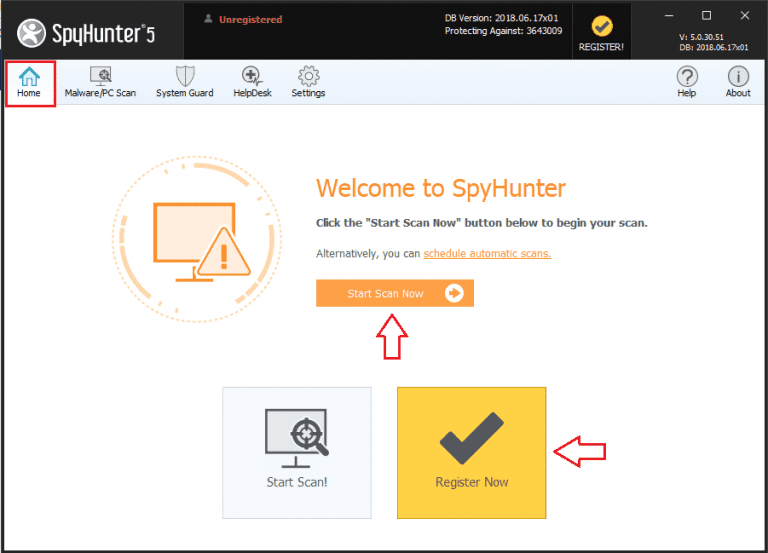

- Gehen Sie zur Registerkarte „Home“ und klicken Sie auf die Schaltfläche „Scan starten“

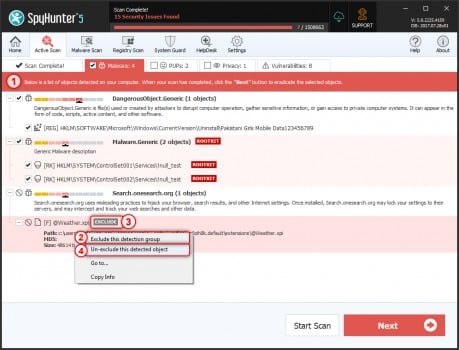

Warten Sie, bis der Scan abgeschlossen ist. Nach Abschluss wird der Scan-Ergebnisbericht auf dem Bildschirm angezeigt.

⇒ Registrieren Sie sich für den Spyhunter und entfernen Sie Activeas@.exe und alle erkannten Bedrohungen

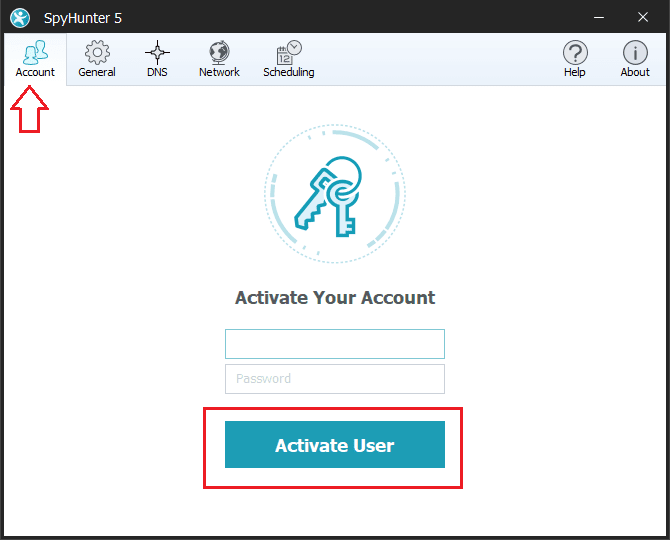

Um Activeas@.exe und alle durch den System-Scan festgestellten Bedrohungen zu löschen, müssen Sie sich für den SpyHunter registrieren:

- Klicken Sie auf die Schaltfläche Registrieren in der oberen rechten Ecke des Programmfensters und dann auf die Schaltfläche Kaufen.

- Sie werden automatisch zur Einkaufsseite weitergeleitet. Geben Sie Ihre Kundendaten und Ihre gültige E-Mail-Adresse ein.

- Nach erfolgreicher Zahlung erhalten Sie eine E-Mail-Bestätigungsnachricht. Die E-Mail enthält die Kontoinformationen wie Benutzernamen und Passwörter usw.

- Geben Sie anschließend auf der Registerkarte Konto des Einstellungsbereichs des Programms dasselbe Detail ein. Jetzt können Sie alle Funktionen und den Schutz Ihres Systems nutzen.

⇒ Schritte zum Entfernen von Activeas@.exe und anderen erkannten Bedrohungen:

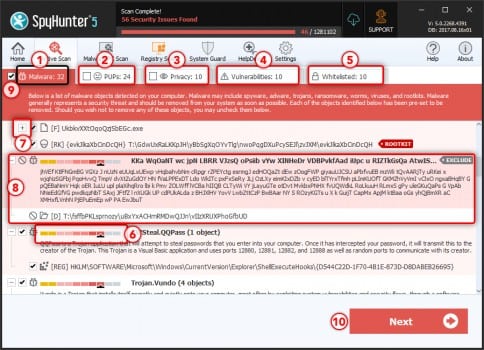

Das Antiviren-Tool von Spyhunter kategorisiert die Art der Objekte, die bei System-Scans erkannt wurden, in insgesamt fünf Abschnitte: “Malware”, “PUPs” (potenziell unerwünschte Programme), “Datenschutz”, “Sicherheitslücken” und “Objekte auf der Whitelist”.

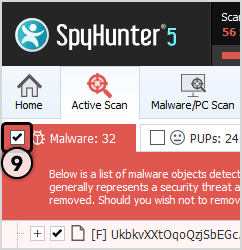

Wählen Sie das Objekt aus, das Sie entfernen möchten, und klicken Sie dann auf die Schaltfläche Weiter (Sie können ein Objekt unter Quarantäne stellen, damit Sie es jederzeit mithilfe der Wiederherstellungsfunktion auf dem System wiederherstellen können).

Sonderangebot (für Windows)

Activeas@.exe kann sich selbst neu installieren, wenn die zugehörigen Dateien irgendwie auf dem System verbleiben. Wir empfehlen Benutzern, Spyhunter zu testen, um ihr System vollständig auf alle schädlichen Dateien zu überprüfen und zu bereinigen.

Lesen Sie unbedingt die EULA, die Kriterien für die Bedrohungsbewertung und die Datenschutzbestimmungen von SpyHunter. Spyhunter überprüft mit der kostenlosen Testversion, ob auf Ihrem Computer Malware vorhanden ist. Wenn eine Bedrohung festgestellt wird, dauert die Entfernung 48 Stunden. Wenn Sie Activeas@.exe sofort entfernen müssen, müssen Sie eine lizenzierte Version dieser Software erwerben.