Activeas@.exe est découvert comme une nouvelle infection de cheval de Troie qui est spécifiquement une application Coin Miner qui est développée et diffusée par des esprits de la cybercriminalité à des fins illicites. Les mineurs de pièces sont maintenant devenus très populaires en tant que menace informatique drastique qui utilise les ressources système pour extraire les valeurs de crypto-monnaie de ses auteurs. En conséquence, les victimes devraient faire face à de graves problèmes tout au long des sessions d’utilisation du PC. Pour en savoir plus sur le mineur de pièces Activeas@.exe, nous vous suggérons de continuer à lire cet article complètement.

Sur la base des études du chercheur sur Activeas@.exe, ils doivent dire que ce mineur de pièces est capable d’exploiter diverses variantes de devises numériques, notamment Monero, Bitcoin, Darkcoin, etc. Après une installation réussie sur des ordinateurs ciblés, le malware utilise pour modifier ou modifier divers paramètres internes ou options sur l’ordinateur pour se lancer à chaque fois que le système démarre. Ainsi, le malware parvient facilement à utiliser plus de 70% des ressources système telles que le processeur ou le GPU pour effectuer ses tâches illicites. Il peut même vous causer des problèmes ou des problèmes tout au long de la journée, en particulier lorsque vous utilisez vos propres applications ou jeux installés.

Étant donné que Activeas@.exe utilise un grand volume de ressources système, il est assez courant de voir des applications et des jeux installés pour continuer à bégayer ou à bégayer tout au long de la journée. En conséquence, un certain nombre de messages d’erreur vicieux peuvent continuer à frapper l’écran concernant la corruption de fichiers, de programmes et même parfois d’erreurs BSOD. De plus, Activeas@.exe peut être un problème connu pour créer des failles de sécurité ou des portes dérobées sur les ordinateurs. Sur la base de ces vulnérabilités, les pirates peuvent facilement accéder à l’ordinateur à distance et voler vos détails sensibles. Pour éviter ces caractéristiques, nous vous suggérons fortement de suivre les instructions de cet article pour identifier et supprimer complètement Activeas@.exe.

Spécifications des menaces

Nom: Activeas@.exe

Type: cheval de Troie, mineur de pièces de monnaie, logiciel espion

Détecté comme: Trojan: Win32 / CoinMiner

Description: Activeas@.exe serait une infection informatique très vicieuse qui utilise des ressources informatiques installées pour générer des bénéfices en monnaie numérique pour ses auteurs.

Distribution: regroupement de logiciels, publicités intrusives ou pop-ups, redirections de sites malveillants, packages d’installation de logiciels gratuits, et bien d’autres.

Suppression: afin d’apprendre quelques directives ou méthodes efficaces pour supprimer Activeas@.exe, nous vous suggérons de lire les sections décrites ci-dessous.

Offre spéciale (pour Windows)

Activeas@.exe peut se réinstaller si ses fichiers associés restent d’une manière ou d’une autre sur le système. Nous suggérons aux utilisateurs d’essayer Spyhunter pour vérifier et nettoyer complètement leur système contre tous les fichiers malveillants.

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Spyhunter vérifie que votre ordinateur contient des logiciels malveillants avec sa version d’essai gratuite.Si une menace est détectée, son élimination prend 48 heures.Si vous devez éliminer Activeas@.exe instantanément, vous devez acheter une version sous licence de ce logiciel.

Comme mentionné précédemment, les cybercriminels ont l’expertise nécessaire pour utiliser certains des services offerts par le processus Windows System en tant que vulnérabilités. Ils imitent généralement un processus système légitime avec le nom du cheval de Troie ou du malware. Ils créent le processus d’un cheval de Troie comme un processus système légitime. Dans certains cas, ils se différencient cependant facilement des processus légitimes; certains cas peuvent être extrêmement difficiles à distinguer.

Si vous examinez la catégorie de processus Windows dans le Gestionnaire des tâches, vous remarquerez facilement le processus système légitime. Cependant, si vous remarquez un processus de fichiers en double, l’un doit être un malware. Ce type de cheval de Troie ou de logiciel malveillant exploite continuellement des bitcoins ou d’autres crypto-monnaies et il s’agit d’un processus très riche en ressources. La vitesse et les performances globales du PC deviennent extrêmement lentes et lentes. Pour une enquête approfondie, vous pouvez faire un clic droit sur le processus douteux et choisir l’option d’emplacement du fichier afin de voir le programme associé. En règle générale, si le fichier est stocké dans le dossier Windows / System32, il est légitime.

D’un autre côté, si le processus est stocké dans les processus de l’utilisateur ou si «Ouvrir le fichier» pour le processus conduit à des répertoires aléatoires, alors il est douteux. Vous devez immédiatement analyser votre poste de travail avec un puissant outil anti-malware. N’oubliez pas que la suppression manuelle des processus nuisibles liés aux chevaux de Troie ou aux fichiers suspects est très difficile en raison de son intrusion profonde et de son intégration avec le système d’exploitation.

Comment supprimer Activeas@.exe

La première chose à faire est d’analyser votre poste de travail avec un puissant outil anti-malware et cela vous sera très utile. D’un autre côté, si vous avez une sauvegarde de vos données importantes dans un emplacement externe propre tel qu’un disque dur ou une clé USB, le formatage du disque dur infecté du PC peut également fonctionner pour vous. N’oubliez pas que le formatage du disque dur peut fonctionner pour un PC, mais si le PC infecté est connecté à un réseau de PC, cette étape sera vaine.

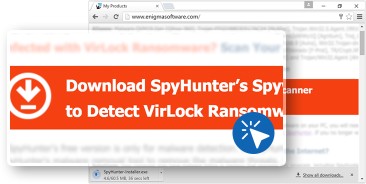

Cliquez sur le bouton “Télécharger” pour utiliser l’outil anti-malware “SpyHunter” pour nettoyer votre poste de travail.

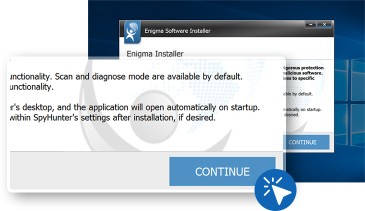

- En cliquant sur le bouton de téléchargement, le fichier nommé «Spyhunter-Intaller.exe» est téléchargé.

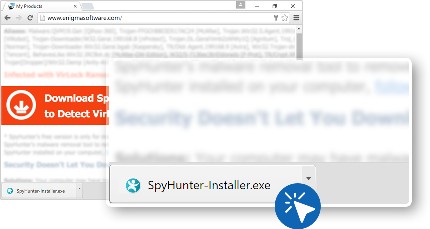

- Dans la boîte de dialogue de téléchargement, choisissez «SpyHunter Installer.exe» et ouvrez le fichier.

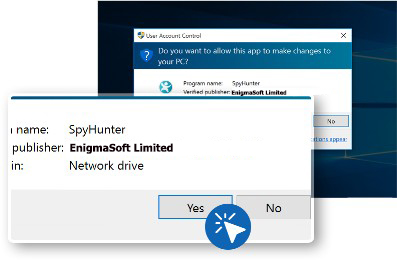

- Sélectionnez «Oui» dans la boîte de dialogue «Contrôle de compte d’utilisateur».

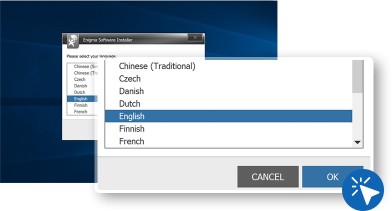

- Sélectionnez la langue que vous préférez et appuyez sur «OK» pour passer à l’étape suivante

- Afin de procéder à l’installation, appuyez sur «Continuer»

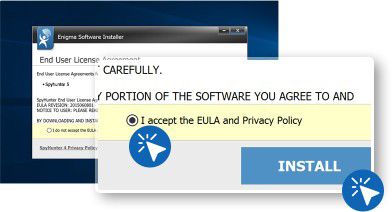

- Acceptez la politique de confidentialité et l’accord de l’utilisateur final.

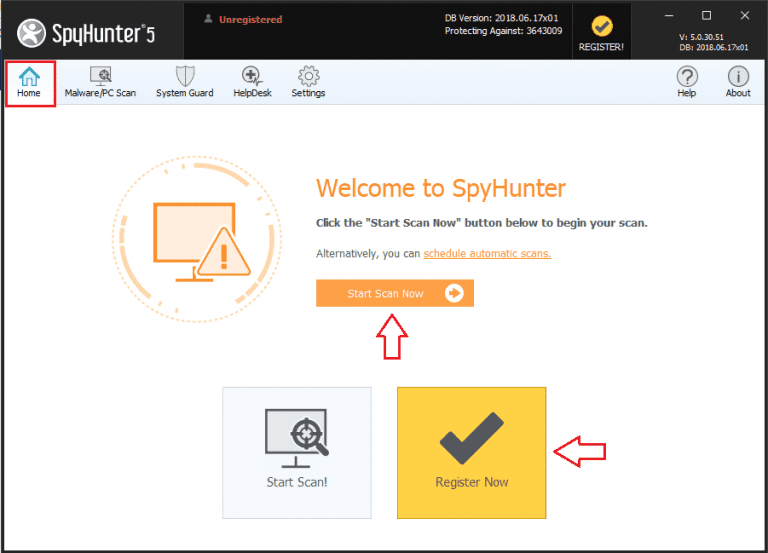

- Ouvrez «SpyHunter» en localisant son icône sur le bureau ou recherchez-le dans le menu «Démarrer» de Windows.

L’étape suivante consiste à utiliser «SpyHunter» pour l’analyse du PC et la suppression des logiciels malveillants.

- Accédez à l’onglet «Accueil» et appuyez sur le bouton «Démarrer l’analyse»

Attendez quelques minutes pour que l’analyse soit terminée. À la fin, le rapport de résultat de l’analyse est présenté à l’écran.

⇒ Inscrivez-vous au Spyhunter et supprimez Activeas@.exe et toutes les menaces détectées

Pour supprimer Activeas@.exe et toutes les menaces associées détectées lors de l’analyse du système, vous devez vous inscrire à SpyHunter:

- Cliquez sur le bouton d’enregistrement disponible dans le coin supérieur droit de la fenêtre du programme, puis cliquez sur le bouton d’achat.

- Vous serez automatiquement redirigé vers la page d’achat, entrez vos coordonnées client et une adresse e-mail valide,

- Après le paiement réussi, vous recevrez un message de confirmation par e-mail. L’e-mail contient les informations de compte telles que les noms d’utilisateur et les mots de passe, etc.

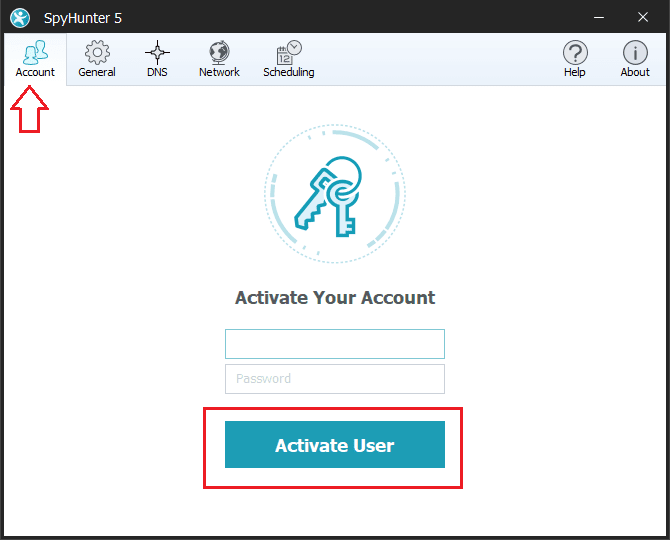

- Ensuite, entrez le même détail dans l’onglet Compte de la section des paramètres du programme. Désormais, vous pouvez bénéficier de toutes les fonctionnalités et de la protection de votre système.

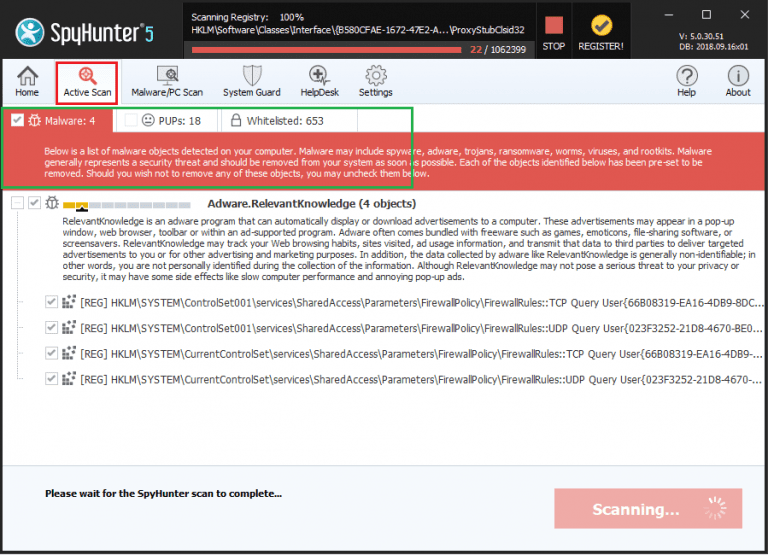

⇒ Étapes pour supprimer Activeas@.exe et autres menaces détectées:

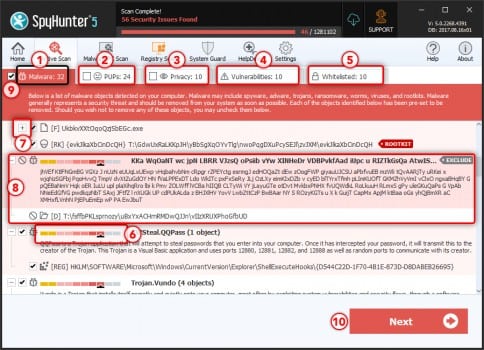

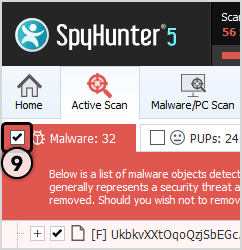

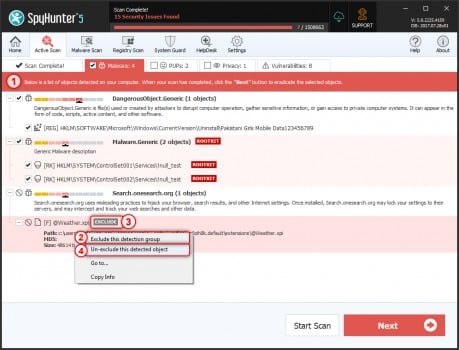

L’outil antivirus Spyhunter catégorise le type d’objets détectés lors des analyses du système dans un total de cinq sections – «Logiciels malveillants», «PPI» (programmes potentiellement indésirables), «Confidentialité», «Vulnérabilités» et «Objets sur liste blanche»

Sélectionnez l’objet que vous souhaitez supprimer, puis cliquez sur le bouton Suivant (vous pouvez mettre un objet en quarantaine afin de pouvoir le restaurer à tout moment sur le système à l’aide de la fonction de restauration)

Offre spéciale (pour Windows)

Activeas@.exe peut se réinstaller si ses fichiers associés restent d’une manière ou d’une autre sur le système. Nous suggérons aux utilisateurs d’essayer Spyhunter pour vérifier et nettoyer complètement leur système contre tous les fichiers malveillants.

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Spyhunter vérifie que votre ordinateur contient des logiciels malveillants avec sa version d’essai gratuite.Si une menace est détectée, son élimination prend 48 heures.Si vous devez éliminer Activeas@.exe instantanément, vous devez acheter une version sous licence de ce logiciel.